Cuando pides direcciones para llegar algún lugar, en realidad estás poniendo tu confianza en aquel persona o servicio que te dice como llegar. Podrías terminar en tu destino que querías o quedar en un callejón sin salida. Lo mismo aplica en el Internet de hoy en día. Cuando tu vas a google.com, ¿Cómo sabes que la página que aparece es realmente google y no alguna página fraudulenta? Aquí entran los certificados de seguridad en Internet.

La barra de direcciones normalmente muestra el nombre del sitio donde estás. ¿Alguna vez te has preguntado que es ese http o https que aparece al principio?

La respuesta es que son los protocolos con lo que se envía casi todo en el Internet. Hyper Text Transfer Protocol (HTTP) es el protocolo con el que está construido el Internet. HTTPS es la versión segura de HTTP, la cual usa encriptación para resguardar la información que se envía por Internet y para validar los sitios web. Este último aspecto es de particular importancia porque es lo que nos permite saber si un sitio es realmente quien dice ser.

Te darás cuenta que muchos de los sitios que comúnmente visitas (Google, Facebook, Outlook, etc.) usan HTTPS. En realidad cualquier sitio debería usar este protocolo, pero existe una gran cantidad de sitios que usan HTTP, lo que implica que lo que se transfiere a través de esa página no está encriptado y no hay forma de saber si la página es la real o no.

Una recomendación importante es nunca enviar información personal a través de un sitio que use HTTP, ya que resulta sumamente fácil obtener y usar dicha información si no está encriptada. Desafortunadamente muchos sitios que manejan información importante, como bancos o de aprendizaje como Blackboard, no usan HTTPS y son por lo tanto foco de ataques. La verificación de sitios web también nos ayuda a identificar fácilmente sitios de phishing o algún otro tipo de fraudes que se hacen pasar por otros sitios como redes sociales.

Computer Security

viernes, 28 de octubre de 2016

Mi compu tiene virus y no sé como pasó...

A cualquiera que use una computadora le ha pasado y ha oído que le pase a alguien. De la nada, la computadora está terriblemente lenta, cosas raras aparecen en pantalla, no puedes acceder al panel de control, etc. Cuando alguien se da cuenta que su computadora tiene un (o muchos) virus, la reacción puede ser desde la preocupación, pánico, o intentar culpar a alguien más.

La realidad es que los virus se consiguen por lo que uno navega en Internet y lo que uno descarga. También cuenta el hecho que muchos usuarios no tienen software adecuado que los proteja.

Puede parecer muy fácil descargar aquel programa de pago de alguna fuente pirata o ver visitar sitios pornográficos. Pero nada es gratis y tu pago por estas cosas puede ser tu información, tu computadora o tu identidad.

Malware son programas maliciosos que tienen el objetivo de causar algún daño a equipos de cómputo, robar información. Sus efectos pueden ser desde simples molestias que aparecen en la pantalla hasta pérdida de información sensitiva y daño físico a equipos de cómputo.

Existe también la posibilidad de que tu computadora termine siendo parte de una Botnet, una red de computadoras "zombies" que tienen su seguridad comprometida y que pueden ser usadas de manera distribuida para realizar ataques masivos, como el ataque a Dyn hace poco que impidió el acceso a una variedad de servicios.

Evitar este tipo de problemas requiere de una combinación de software como antivirus y buenas prácticas para evitar sitios que probablemente tengan Malware en ellos. Hay que tener mucho cuidado con lo que uno instala y mucho más con los permisos que se le dan a un programa, no corras algo como administrador sin estar seguro de la procedencia o intención. El Malware puede venir en muchas formas, como archivos ejecutables, imágenes, vídeos, email, etc.

Der Haifisch. Usar Wireshark para ver el tráfico de paquetes en la red local.

Muchos piensan que un ataque informático es comúnmente hecho por algún extraño en el otro lado del mundo, pero en realidad una gran cantidad de ataques inician al nivel de la LAN. Un administrador de red debería revisar el tráfico de la red no sólo para medir su desempeño, pero también para identificar tráfico inusual.

Una herramienta para hacer esto es Wireshark, un analizador de paquetes que permite ver el tráfico en la LAN en tiempo real y que permite el filtrado de paquetes en base a protocolos.

En la herramienta se puede ver el protocolo, la dirección IP de origen y destino y el contenido del paquete. Con la opción de filtrado se puede hacer un filtro de la lista para ver algún tipo de paquetes en particular. Las opciones de filtrado son muy amplias, se puede filtrar por protocolo, por dirección IP, etc.

Con algo tan relativamente simple es posible ver tráfico inusual y detectar agujeros en la seguridad en la red.

Consigue Wireshark

jueves, 27 de octubre de 2016

Cifrados históricos

La necesidad de ocultar información de personas no autorizadas parece ser tan vieja como la misma humanidad. A lo largo de la historia ha habido muchas formas de hacer esto. Dos métodos de interés para cifrar texto son el cifrado césar y el cifrado de Vigenère.

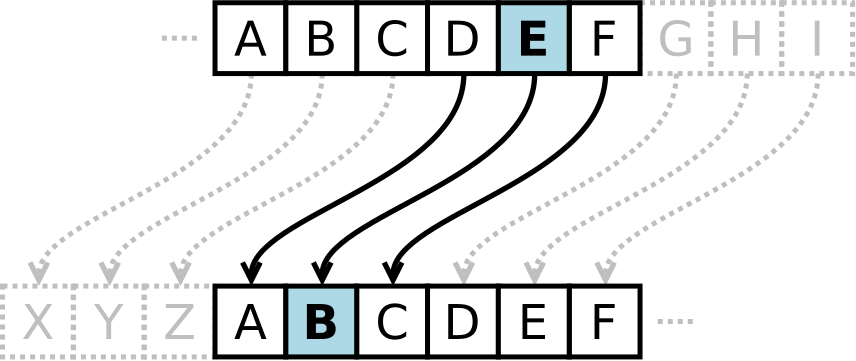

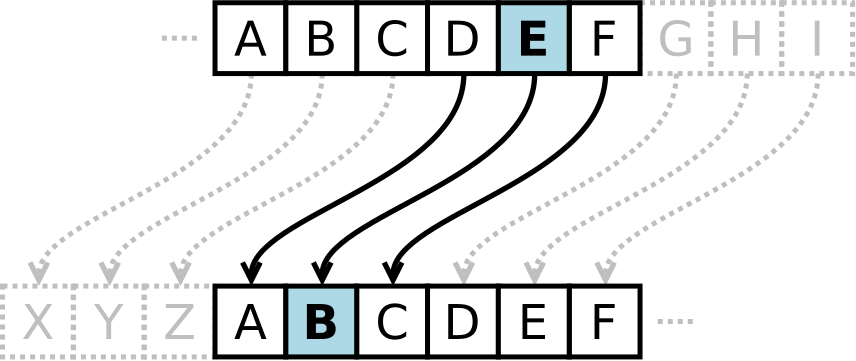

Ambos métodos se basan en la simple idea de cambiar las letras de un texto por una cierta cantidad para ocultar la información contenida en el texto. Esto se hace relacionando cada letra del alfabeto que usa el texto a un número (A=1, B=2, etc.). Mover una letra implica aumentar el número relacionado a ésta y ver que letra resulta, cuando se llega al final del alfabeto se regresa al inicio. Para decifrar un mensaje cifrado por uno de estos métodos es necesaria una llave que indica cuantas veces se debe mover una letra para regresar al mensaje original.

El cifrado césar es muy simple y fácil de hacer o implementar. En este método se usa una letra del alfabeto como llave, lo que indica cuantas veces se mueve cada letra del mensaje. Por ejemplo, si la llave es B, todas las letras del mensaje se moverán en 2, por lo tanto A se convierte en C, B en D, etc.

Este método es excesivamente débil por varias razones. La cantidad de llaves posibles está muy limitada (26 si se usa el alfabeto inglés), lo que permite un simple ataque por fuerza bruta. El método es muy vulnerable al análisis de frecuencia, ya que existen letras más frecuentes que otras, lo que permite reconocer patrones en el texto cifrado y permite determinar la llave que se usó.

El cifrado de Vigenère es similar a césar, la principal diferencia es que la llave es una palabra en vez de una letra. Este método toma la llave y la transforma para que su longitud coincida con la del texto a cifrar. Después se aplica el mismo cambio de letras que ocurre con césar para cada letra del texto usando la letra correspondiente de la llave transformada.

Por ejemplo, si el texto que queremos cifrar es "hola a todos" y la llave es "casa", la llave se transforma a "casacasaca" (se ignoran los espacios en blanco). Después se pasa por el texto con la nueva llave. El texto resultante en este ejemplo es "jodactgdqs".

Para revertir la encriptación, se hace el mismo proceso pero moviendo a la izquierda las letras usando la llave.

Vigenère es mucho más fuerte que césar debido a que el número de posibles llaves es mucho más grande ya que son palabras de tamaño arbitrario. Al usar letras distintas para mover las letras del texto, se oculta mejor la frecuencia de éstas mismas lo que hace un análisis de frecuencia mucho más difícil. Este método resistió por 300 años los intentos para romperlo.

Aunque ninguno de estos métodos ofrece protección suficiente en la era moderna de la computación, es sumamente interesante darse cuenta que los orígenes de la criptografía precede la computadora por mucho tiempo.

Ambos métodos se basan en la simple idea de cambiar las letras de un texto por una cierta cantidad para ocultar la información contenida en el texto. Esto se hace relacionando cada letra del alfabeto que usa el texto a un número (A=1, B=2, etc.). Mover una letra implica aumentar el número relacionado a ésta y ver que letra resulta, cuando se llega al final del alfabeto se regresa al inicio. Para decifrar un mensaje cifrado por uno de estos métodos es necesaria una llave que indica cuantas veces se debe mover una letra para regresar al mensaje original.

El cifrado césar es muy simple y fácil de hacer o implementar. En este método se usa una letra del alfabeto como llave, lo que indica cuantas veces se mueve cada letra del mensaje. Por ejemplo, si la llave es B, todas las letras del mensaje se moverán en 2, por lo tanto A se convierte en C, B en D, etc.

Este método es excesivamente débil por varias razones. La cantidad de llaves posibles está muy limitada (26 si se usa el alfabeto inglés), lo que permite un simple ataque por fuerza bruta. El método es muy vulnerable al análisis de frecuencia, ya que existen letras más frecuentes que otras, lo que permite reconocer patrones en el texto cifrado y permite determinar la llave que se usó.

El cifrado de Vigenère es similar a césar, la principal diferencia es que la llave es una palabra en vez de una letra. Este método toma la llave y la transforma para que su longitud coincida con la del texto a cifrar. Después se aplica el mismo cambio de letras que ocurre con césar para cada letra del texto usando la letra correspondiente de la llave transformada.

Por ejemplo, si el texto que queremos cifrar es "hola a todos" y la llave es "casa", la llave se transforma a "casacasaca" (se ignoran los espacios en blanco). Después se pasa por el texto con la nueva llave. El texto resultante en este ejemplo es "jodactgdqs".

Para revertir la encriptación, se hace el mismo proceso pero moviendo a la izquierda las letras usando la llave.

Vigenère es mucho más fuerte que césar debido a que el número de posibles llaves es mucho más grande ya que son palabras de tamaño arbitrario. Al usar letras distintas para mover las letras del texto, se oculta mejor la frecuencia de éstas mismas lo que hace un análisis de frecuencia mucho más difícil. Este método resistió por 300 años los intentos para romperlo.

Aunque ninguno de estos métodos ofrece protección suficiente en la era moderna de la computación, es sumamente interesante darse cuenta que los orígenes de la criptografía precede la computadora por mucho tiempo.

jueves, 20 de octubre de 2016

Adivinar contraseñas es lo mismo que hackear, ¿no?

Uno de los problemas de la seguridad, no sólo en el ámbito computacional, es que suele ser una inconveniencia para los usuarios finales. Las contraseñas son un perfecto ejemplo de esto. En la Web de hoy los usuarios se registran en un montón de sitios, sin contar correos y sitios requeridos por su trabajo, universidad a algún otro tipo de organización.

Las contraseñas son un fastidio para cualquiera, así que no debería ser sorprendente que la mayoría de personas usa contraseñas excesivamente débiles y que usan la misma contraseña para múltiples cuentas en diferentes servicios.

Contraseñas débiles son un problema de seguridad crítico en cualquier sistema computacional. Contraseñas demasiado cortas son susceptibles a ataques de fuerza bruta y contraseñas demasiado comunes son débiles a ataques de diccionario. No importa que tan seguro sea un sistema si la contraseña se puede adivinar fácilmente.

Otro problema común es el uso de contraseñas por default en dispositivos como puntos de acceso o cámaras IP. La gran mayoría de personas ni siquiera sabe como ingresar a la configuración de sus puntos de acceso de su red Wi-Fi del hogar, mucho menos que deberían cambiar la contraseña por default con la que vienen estos dispositivos. Estos dispositivos tienen contraseñas que son fácilmente encontradas con una simple búsqueda por modelo y fabricante.

Ahora pensemos en el ámbito laboral, en donde generalmente se tienen políticas sobre la fuerza que debería tener una contraseña de los usuarios de servicios corporativos como el correo electrónico. Una política que se imponga a los empleados de una empresa puede causar que los usuarios elijan contraseñas demasiado débiles que cumplan con las políticas de la empresa de manera mínima, y/o que las guarden en lugares inapropiados, cómo escritas cerca de su lugar de trabajo.

¿Qué podemos hacer como usuarios para fortalecer nuestras contraseñas? Para empezar, no reusar contraseñas en diferentes sitios Web, que tengan suficiente longitud y que mezclen todos los tipos de carácteres. Sin embargo, para de verdad tener contraseñas seguras y no tener que recordar unos monstruos de contraseñas administradores de contraseñas que hagan esto por nosotros puede ser una mejor opción. Lo que es seguro, no uses "password" o "123456" para tu cuenta de Facebook.

lunes, 12 de septiembre de 2016

Hola WIFI me llamo SSID

La mayoría de los usuarios eligen el nombre de su red wifi sin pensarlo demasiado, únicamente lo eligen de forma que sea fácil para ellos recordarlo.

Mucha gente no sabe que el nombre de la red también conocido como Service Set Identifier o SSID expone un potencial riesgo de seguridad. Así que puede ser un riesgo el nombre de la red, pero algunos SSIDs son más seguros que otros, les daré a conocer los dos y don’ts cuando de seleccionas el SSID de tu red.

Que es lo que hace el SSID tan importante te estarás preguntando. Los hackers necesitan obtener piezas de información incluyendo el SSID para romper el password de las redes WPA/WPA2. Ellos tienen tablas pre configuradas con esta información incluyendo nombres SSID comunes y los que están por default en los routers, por lo tanto, si estas utilizando algunos de estos nombres felicidades ya que has hecho el trabajo del hacker mucho más sencillo y tu red es un objetivo para ellos.

- Do cambia el SSID de fábrica por otro nombre.

- Don’t elijas un nombre del los más comunes SSIDs. Esta lista es bastante amplia y te darás cuenta de muchos nombres por default de dlink, Linksys, 2wire, netwear, etc. Así que asegúrate de cambiarlo.

- Don’t utilices tu primer nombre o apellido, dirección, numero de teléfono o cualquier cosa personal. Difundir el nombre de la red identifica al dueño de la red y esto puede ayudar al hacker en crackear el su password.

- Do se único al momento de seleccionar un SSID, pero demasiada creatividad puede generar mucha atención a los hackers. Con un máximo de 32 carácteres puedes tener amplia creatividad, pero también piensa en un nombre que sirva de camuflaje, para que el nombre de tu red no sobresalga de las redes cercanas.

- Do sigue estas recomendaciones, aunque el nombre de tu red este oculto. Redes ocultas pueden ser fácilmente descubiertas y no son inmunes.

Lo más importante de todo esto es siempre cambiar el SSID del que esta por default. Teniendo un SSID único no sólo hace el trabajo del hacker mucho más difícil, sino que puede alertar al hacker si el SSID fue cambiado muy probablemente otras configuraciones lo fueron también, incluyendo el password. Con esto persuades al hacker en buscar una red más fácil de romper.

Referencias adicionales

Información sobre redes de tu localidad: https://www.wigle.net/

SSIDs comunes: https://www.wigle.net/stats#ssidstats

Hecho en colaboración con camedoz

miércoles, 7 de septiembre de 2016

4084d7e2c0afcf393f8b22a436c706a5e619ad46… también conocido como criptografía

Uno de los principales

elementos de la seguridad computacional es la criptografía, la cual precede a

la computación por unos cuantos milenios.

Esencialmente, la criptografía

se usa para asegurar comunicaciones para evitar que terceros no autorizados sean

capaces de entender la información encriptada.

La criptografía moderna consta

de varios elementos: funciones hash seguras, sal, llaves.

¿Qué

es una función hash segura?

Una función hash toma

elementos de un conjunto a otro. Es decir, tomamos un valor h y obtenemos su

valor hash f(h). Para ser considerada segura, debe de ser difícil (en el

sentido de costo computacional) encontrar h si tenemos f(h). Esto hace que la

información “hasheada” sea muy difícil de descifrar por alguien no autorizado.

Aunque hay muchas funciones

que antes se usaban, debilidades se han encontrado en muchas de ellas (ejemplo).

Incluso con una función de

hash fuerte, esto todavía no protege contra ataques de diccionarios o tablas arcoíris.

Esto nos lleva al siguiente aspecto.

Sal

Sal es un valor aleatorio que

se agrega al hash para fortalecer la seguridad de esta misma. Esto ayuda contra

los ataques previamente mencionados, asumiendo por supuesto que el valor es lo

suficientemente aleatorio.

Con todo, surge la pregunta

obvia ¿Cómo recuperamos la información una vez que está encriptada?

Llaves

Las llaves son lo que permite

a los usuarios recuperar la información que esta encriptada. Existen varios

modelos usados para lograr esto: llaves simétricas y asimétricas.

Llaves simétricas consisten en

que aquellos que están autorizados para leer un mensaje encriptado tienen la

misma llave para recuperar el mensaje. Esto tiene como principales

complicaciones que la llave representa un riesgo en caso de pérdida o robo, ya

que esto compromete todo el sistema de encriptación.

Con llaves asimétricas, cada

usuario tiene 2 llaves, una llave pública distribuida y una llave privada que

es secreta. Con la llave pública se encripta un mensaje y sólo con la llave

privada correspondiente se puede recuperar el mensaje.

Suscribirse a:

Entradas (Atom)